BEC攻击在人工智能时代如何演变

新兴业务电子邮件欺诈BEC攻击手法分析

重点内容

业务电子邮件欺诈BEC通过伪装可信身份骗取敏感信息和金融交易。近年来,CEO礼品卡骗局仍然流行,但员工们逐渐具备了识别这类攻击的能力。安全领导者需要关注新兴的BEC攻击方法,包括供应商电子邮件欺诈、AI生成的攻击和电子邮件线程劫持。攻击者仍会优先选择BEC攻击,因为人类信任的弱点使得这些攻击十分有效。业务电子邮件欺诈BEC攻击在电子邮件出现之初就已存在。大多数人可能都熟悉“尼日利亚王子”诈骗,这类诈骗在1990年代以其荒谬性欺骗了成千上万的人。随着时间的推移,这些攻击变得愈加普遍,使得越来越多的受害者遭受重大财务损失,人们的警觉性逐渐提高,从而迫使威胁行为者转向更有效的手段。

BEC攻击的演变

BEC攻击是一种传统钓鱼诈骗的演变形式,在过去十年中逐步流行。BEC攻击的特点是冒充,通过伪造的电子邮件地址或被攻陷的账户假装成受信任的身份通常是同事或公司高管,以诱使目标泄露敏感信息或进行未经授权的金融交易。

近年来,CEO礼品卡骗局成了常见的BEC类型之一。尽管这类攻击在初期相当成功尤其是因为利用了人类的信任但大多数组织已有效地培训员工,帮助他们在事情变得严重之前识别这些攻击。

这一点使得威胁行为者再次回到了创新周期的起点。他们接下来会做什么,以完善或创造新的BEC攻击策略,从而一如既往地欺骗目标呢?根据最新的FBI网络犯罪报告,BEC攻击仍然是现代企业面临的重大威胁,每年造成数十亿美元的损失。因此,首席信息安全官CISO必须密切关注这些变化的战术。

以下是一些正在不断增加的新兴BEC方法,安全领导者需要关注:

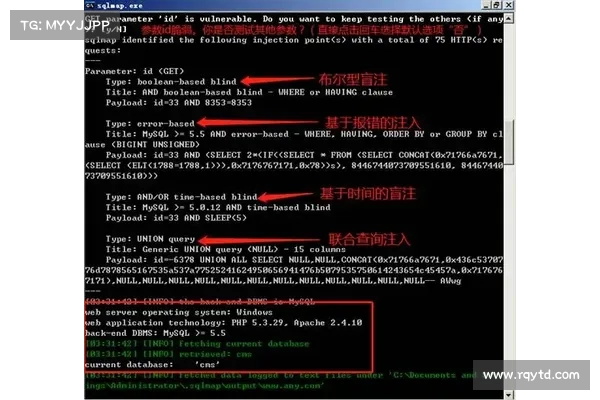

攻击类型简介供应商电子邮件欺诈VEC攻击者通过冒充可信供应商或利用被攻击的供应商账户,发起发票诈骗或其他金融欺诈,利用供应商与客户之间的信任关系。AI生成的BEC攻击攻击者利用生成性AI工具如ChatGPT生成独特且高度针对性的内容,使得攻击的检测变得极为困难。电子邮件线程劫持攻击者借助仿冒域名或伪造身份,插入到合法的电子邮件对话中,启动进一步的钓鱼攻击,监视邮件及学习组织中的指挥链。供应商电子邮件欺诈

供应商电子邮件欺诈VEC是对传统BEC攻击的一种变种,这类攻击并不冒充目标组织内部的人士,而是冒充可信的供应商或利用被攻陷的供应商账户来发起发票诈骗。这类攻击之所以成功,正是因为它们利用了供应商与客户之间的信任关系。VEC攻击通常会要求接收者支付未结清的发票或更新他们的账单账户信息转入欺诈性银行账户。由于与供应商的对话通常涉及发票和付款,这类攻击往往不会引起警觉,和那种与CEO有关的礼品卡请求截然不同。因为VEC攻击利用了已知身份,很难被发现,甚至最精通网络安全的员工也可能被其欺骗,从而迅速导致收入损失。

海外加速器AI生成的BEC攻击

以前,许多网络犯罪分子会依赖模板发起BEC攻击,因为这个原因,大部分攻击具有相似的特征,容易被人眼或传统安全软件识别。然而,生成性AI工具如ChatGPT让诈骗者能够快速生成独特、完美撰写并高度针对性的内容,使得检测难度大大增加。虽然OpenAI限制了ChatGPT用于创建恶意内容,但网络犯罪分子已通过“破解”ChatGPT或创建自己的恶意平台如FraudGPT和WormGPT