3CX用户面临DLL旁加载攻击:您需要了解的内容

Sophos XOps跟踪的最新供应链攻击事件概述

重点信息

Sophos XOps正在监控一起可能由与国家相关的组织实施的供应链攻击。受影响的软件是3CX,这是一种合法的基于软件的PBX电话系统,存在包括Windows和MacOS在内的多个平台上。攻击者利用了3CX桌面应用程序的恶意修改,注入了与命令和控制C2服务器通信的代码。3CX已经脱离了受影响的版本,并建议用户卸载和重新安装应用程序。概述

Sophos XOps正在关注一起正在发展的供应链攻击,这可能与国家级相关的黑客组织有关。本文提供了情况概述、威胁分析、狩猎信息以及检测保护的相关信息。随着事件和理解的不断发展,我们将更新该页面,包括我们的威胁和检测指导。

版本更新记录

最新版本:于2023年4月6日0200 UTC发布,增加了检测信息;包含针对3CX应用程序中infostealer的configjson文件的分析笔记以及libffmpegdylib下三个文件的介绍;调整了有关OSX/PWSCMV检测的语言。2023年4月1日2300 UTC:增加了对静态检测中Troj/StealDLG的检测、两个额外查询供客户用来确定对攻击的暴露程度、新的关于恶意代码中时间戳机制的分析,以及对其他使用ffmpegdll构建的Electron应用的分析。2023年3月30日2330 UTC:增加受影响版本的详细信息、ffmpegdll的误用、恶意仓库的删除、与Lazarus威胁组使用的PE shellcode加载程序的对比等各类检测信息。威胁分析

2023年3月22日,3CX的用户开始讨论他们的终端安全代理可能误报3CXDesktopApp的相关问题。

Sophos MDR初步识别到与其客户相关的恶意活动,源自3CXDesktopApp,于2023年3月29日。此外,Sophos MDR还观察到该攻击活动利用公共文件存储来托管编码的恶意软件。这个存储库自2022年12月8日以来一直在使用,在3月29日的泄露新闻传播后,该存储库已被关闭。

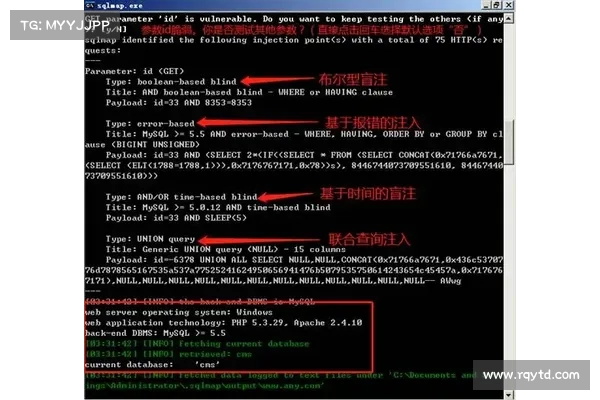

攻击涉及DLL旁加载的场景,涉及众多组件。这种方式可能确保客户在使用3CX桌面程序时未发现受影响软件的异常。我们识别到三个关键组件:

3CXDesktopAppexe:正常加载器d3dcompiler47dll:附加加密负载的DLLffmpegdll:被特洛伊木马替换的加载器我们观察到的最常见后期利用事件是存在针对受损系统的浏览器的infostealer。在撰写本文时,3CX已停止对受影响版本的Windows应用程序的支持。

时间戳检查分析

在我们的持续调查中,我们发现代码中存在时间戳机制。

通过分析,我们可以看到一个循环调用checktimestamp函数,并通过GetSystemTimeAsFileTime API调用获得一个64位整数值。checktimestamp的结果与存储在“manifest”文件中的变量“v6”进行比对。该“manifest”是在感染初期,由恶意软件在“3cxdesktopapp”文件夹中创建的。

如果文件存在且可写,代码将计算出一个时间戳并将其与v6进行比较。如果checktimestamp的结果小于v6,循环将保持睡眠状态,直到checktimestamp的结果大于该时间戳,代码才会继续前进并生成与GitHub的HTTP请求,启动负载下载。

狩猎信息

使用Sophos XDR确定影响

确定主机是否与威胁行为者的基础设施进行过通信: sql SELECT metahostname sophospids domain cleanurls sourceips destinationips timestamps ingestiontimestamp FROM xdrdata WHERE queryname = sophosurlswindows AND (LOWER(domain) LIKE akamaicontainer[]com OR LOWER(domain) LIKE ) 省略其他条件以节省篇幅

确定

clash forandroid下载